【自動車産業のサイバーセキュリティ】WP29セキュリティ法規(UN-R155)対応のポイントとは?

自動車産業を取り巻くサイバーセキュリティのリスクが深刻化

2022年2月に発生した小島プレス工業のシステム障害は、トヨタ自動車全体の工場稼働に影響を与えました。

サプライチェーンを狙った攻撃が増える中、業界全体でセキュリティ対策が急務となっています。

本コラムでは、国内でも義務化が始まったWP29のセキュリティ法規「UN-R155」を中心に、自動車産業のサイバーセキュリティ対策のポイントを紹介します。

仕入れ先のウイルス感染でトヨタの工場稼働が停止!

サプライチェーンを狙う標的型攻撃

2022年2月、トヨタ自動車は、仕入れ先の小島プレス工業のシステム障害を受けて、国内全工場の稼働を終日停止することを公表しました。

小島プレス工業によると、攻撃者は、子会社が利用するリモート接続機器の脆弱性から社内ネットワークに不正侵入。サーバーやPC端末への攻撃を行いました。ランサムウェアによるデータの暗号化も確認されています。

さらなる攻撃を防ぐため、同社はサーバーを停止し、外部とのネットワークを遮断。その結果、生産活動に必要なデータを取引先と授受できなくなり、トヨタ自動車の国内全14工場が稼働を停止する事態となりました。

近年、工場の制御系システムや企業同士がネットワークで連携、またCASE(Connected、Autonomous、Shared & Services、Electric)の潮流により車両自体にも通信機能が搭載され、自動車産業におけるサイバーセキュリティ攻撃のリスクはかつてなく高まっています。

標的の企業を直接攻撃するだけでなく、サプライチェーン全体を狙った攻撃も増えています。例えば「関連企業や企業間ネットワークを経由した攻撃」「標的企業が利用するソフトウェアへの不正プログラム埋め込み」などはその典型です。ネットワーク、サーバー、端末など、あらゆる場面で、より高度なセキュリティ対策が求められています。

WP29でサイバーセキュリティ法規(UN-R155)が採択。日欧で義務化がスタート

こうした環境下で、業界全体ではどのような動きがあるのでしょうか。

最も重要なのが、国連欧州経済委員会(UNECE)の作業部会である「自動車基準調和世界フォーラム(WP29)※」の動向です。

※安全で環境性能の高い自動車を容易に普及させる観点から、自動車の安全・環境基準を国際的に調和することや、政府による自動車の認証の国際的な相互承認を推進すること を目的としている。

引用元:国土交通省「自動車基準調和世界フォーラム(WP.29)の概要」

2020年6月、WP29では、自動車のサイバーセキュリティ法規(UN-R155)、ソフトウェアアップデート法規(UN-R156)が採択されました。日本やEUでは、2022年7月以降に発売される新車から、段階的に対応が義務化されます。

また、2022年4月、国内の自動車関連企業が所属する大手2団体、「日本自動工業会(JAMA)」と「日本自動車部品工業会(JAPIA)」は、自動車産業固有のサイバーセキュリティ攻撃のリスクを考慮した「自工会/部工会・サイバーセキュリティガイドライン2.0版※」を共同で公開しました。

※引用元:一般社団法人 日本自動車工業会「自動車産業サイバーセキュリティガイドライン」

この背景にあるのは、国土交通省から、WP29の認証制度により業界として統一したサイバーセキュリティ対応が要求されていること。また、経済産業省から、サプライチェーンのセキュリティレベル向上に向けて「サイバー・フィジカル・セキュリティ対策フレームワーク」が提示され、業界標準のガイドラインの作成が求められていることなどが挙げられます。

WP29のサイバーセキュリティ法規(UN-R155)とは?義務化で変わること

UN-R155の義務化で、何が変わるのでしょうか。

UN-R155によって、自動車メーカーは「プロセス」と「プロダクト」という2つの観点で、認証を受けることが必要となります。この認証に適合しなければ、日本やEUで自動車の販売許可が得られません。

「プロセス」の観点では、サイバーセキュリティを担保する仕組みをCSMS(Cyber Security Management System)として構築し、認証を取得しなければなりません。日本国内の認証機関は、独立行政法人 自動車技術総合機構 交通安全環境研究所が担当し、審査と3年ごとの監査が行われます。

「プロダクト」の観点では、認証されたプロセスに沿って車両を開発・生産すること、市場投入後も車両のサイバーセキュリティ対策を確保することが求められます。

UN-R155のポイントを紹介!

自動車OEMやサプライヤーは、どのような対応が必要なのでしょうか。

UN-R155 7.2節の翻訳結果を抜粋しながら、ポイントを紹介しましょう。

◆WP-29 UN-R155の内容◆

| 要件 | 要件の説明(抜粋) |

| 7.2.2.1. CSMSの適用フェーズ(抜粋) | – 開発フェーズ – 生産フェーズ – ポストプロダクション(市場投入後)フェーズ |

| 7.2.2.2. CSMSで適切に考慮すべきプロセス(抜粋) | a) 組織内で使用されるプロセス。 (a) サイバーセキュリティに対処するための組織構造 (b) 説明責任を含むサイバーセキュリティ管理に関する役割と責任。 b) 車両タイプに対するリスクの特定に使用されるプロセス。これらのプロセスの中での脅威、およびその他の関連する脅威の考慮 (a) 脆弱性/脅威共有 プラットフォーム (b) リスクと脆弱性に関する教訓 (d) サイバーセキュリティに対するシステムの関連性を特定する。 (e) 以下に関するシステム全体の説明 (i) システムの定義/機能 (ii) 境界および他のシステムとの相互作用 (iii) 構築 (iv) システムの動作環境(コンテキスト、制約、仮定)。 (f) 資産の識別 (g) 脅威の特定 (h) 脆弱性の特定 c) 特定されたリスクの評価、分類および治療に使用されるプロセス。 (c) 特定されたリスクに関連する影響を評価する。 (d) リスクに関連する潜在的な攻撃経路の特定。 (e) 特定されたすべての攻撃経路に対する攻撃の実現可能性/可能性の決定。 (f) リスクの計算および分類 (g) 特定され、分類されたリスクの対策選択肢。 d) 特定されたリスクが適切に管理されていることを確認するためのプロセス (c) 適切かつ比例的なリスク対策方法論 (d) 重要な要素(安全および環境を伴う)の取り扱いにより、それらに対するリスクが適切に軽減され、かつ、依存する車両システムの安全性または環境目標に比例して適用されることを確保すること。 (e) 残存リスクが部品または車両全体の許容範囲内にとどまることを確保する。 e) 車両タイプのサイバーセキュリティをテストするために使用されるプロセス。 (c) 開発中のテストのための組織固有の規則 (d) テスト戦略の作成および実行のためのプロセス 。 (e) サイバーセキュリティテスト計画のためのプロセス (f) サイバーセキュリティシステム設計テストのためのプロセス (g) サイバーセキュリティソフトウェアの単体テストのプロセス (h) サイバーセキュリティハードウェアテストのプロセス (i) サイバーセキュリティ統合のプロセステスト (j) テスト結果の文書化プロセス (k) テスト中に特定された脆弱性を処理するためのプロセス 。 (l) 機能テスト (要件ベース、肯定的および否定的な) テスト、インターフェーステスト、侵入テスト、脆弱性スキャン、ファジーテストなど、サイバーセキュリティテストの正当性と要件(ただし、これらに限定されません)。 生産段階: (m) 生成されたシステムにサイバーセキュリティがあることを確認するためのテストプロセス (n) 生産されたアイテムが開発段階のシステムに準拠したサイバーセキュリティ仕様を満たしていることを確認するためのテストプロセス。 (o) サイバーセキュリティ仕様としてのサイバーセキュリティ制御および構成が生産品目で有効になっていることを確認するためのテストプロセス。 (p) テスト結果および所見処理を文書化するためのプロセス。 f) リスク評価が最新に保たれることを保証するために使用されるプロセス。 (a) 脆弱性/脅威共有 プラットフォーム (b) リスクおよび脆弱性に関する教訓 (c) 会議 g) 車両タイプに対するサイバー攻撃、サイバー脅威および脆弱性を監視、検出および対応するために用いられるプロセス、ならびに実施されたサイバーセキュリティ対策が、特定された新たなサイバー脅威および脆弱性に照らして依然として有効であるかどうかを評価するために使用されるプロセス。 (b) ポストプロダクション車のサイバーセキュリティ監視プロセス。これには、メーカーの車両/システムに関連する場合とそうでない情報を収集するプロセスが含まれる場合があります。 (c) サイバーセキュリティ情報評価プロセス。これらは、製造業者のシステム/車両に関して収集された情報の関連性を特定するためのプロセス です。 (d) 関連情報のリスク決定/評価のためのプロセス 。 (e) CSMSの対象となる車両タイプのうち、すでに登録されている車両とまだ登録されていない車両の両方について、インシデント対応手順(以下の手順の証拠を含む場合があります) h) サイバー攻撃の試みまたは成功の分析を支援するために関連データを提供するために使用されるプロセス。 (b) セキュリティインシデント対応チームの活動(インシデント)を実施するための手順 (c) 現場監視(インシデントや脆弱性に関する情報の入手) (d) インシデント発生時の手順(アナリストに情報が渡される手順を含む) (e) 脆弱性が発見された場合の手順(どのような手順でアナリストにどのような情報が渡されるかの概要を含む)。 |

| 7.2.2.3. (抜粋) | 自動車メーカーは、サイバーセキュリティ管理システム内で使用されるプロセスが、第7.2.2.2項で言及されている分類に基づいて、それを確実にすることを保証するものを実証しなければならない。自動車メーカーからの対応を必要とするサイバー脅威および脆弱性は、合理的な期間内に軽減されなければならない。 要件の説明 この要件の目的は、特定されたリスクが分類された後、分類結果に基づいて応答時間制限を決定するプロセスが確立されていることを確認することです。 (a) サイバーセキュリティインシデント対応活動を実施するための手順(以下を含む) (i) 現場監視(インシデントや脆弱性に関する情報の取得) (ii) 対応の時間枠の決定方法を含む、インシデント処理の手順。 (iii) 脆弱性発見の手順 (b) 手続きの実施方法の実演 |

| 7.2.2.4. (抜粋) | 自動車メーカーは、サイバーセキュリティ管理システム内で使用されるプロセスが、第7.2.2.2項で言及されている監視を確実にすることを証明するものとします。継続的に次のことを行うものとします。 (a) 最初の登録後の車両をモニタリングに含めること。 (b) 車両データおよび車両ログからサイバー脅威、脆弱性およびサイバー攻撃を分析および検出する機能を含めること。これには、車の所有者または運転手のプライバシー権の同意を尊重する必要がある。 要件の説明 この要件の目的は、サイバー攻撃、サイバー脅威、および車両タイプの脆弱性を監視するプロセスが継続的であり、すべての車両に適用されることを保証することです。 |

| 7.2.2.5. (抜粋) | 自動車メーカーは、第7.2.2.2項の要件に関して、契約サプライヤー、サービスプロバイダー、またはメーカーの下位組織と存在する可能性のある依存関係をサイバーセキュリティ管理システムがどのように管理するかを実証する必要があります。 (a) サプライヤーが提供する部品、コンポーネント、システムまたはサービスに関連するリスクを特定する。 (b) 車両が依存する可能性のある接続機能またはサービスを提供するサービスプロバイダー((例えば、クラウドプロバイダー、通信プロバイダー、インターネットプロバイダーおよび認可されたアフターマーケットサービスプロバイダーを含む))から来る車両に対するリスクを管理すること。 (c) 契約サプライヤーおよび/またはサービスプロバイダーが、それらに関連するリスクをどのように管理したかを証明できるようにする。このプロセスには、リスクが適切に管理されていることを証明するために使用できる検証またはテスト要件の検討が含まれる場合があります。 (d)特定されたリスクを管理するために、関連する要件を製造業者の関連部門またはサブ組織に委任すること。Tier1 サプライヤーに要件を課し、それを Tier2 サプライヤーにカスケードすることを要求できることに注意してください。 |

UN-R155で求められている要件のまとめ

【7.2.2.1】

- 開発~生産~市場投入後のフェーズまで、CSMSを適用すること

【7.2.2.2】

- CSMSでは、下記を適切に考慮すること

- 対処する組織、体制、役割と責任

- システム全体(環境、機能など)の定義、資産の識別、脅威の分析、リスクと脆弱性の特定

- 特定されたリスクの影響、経路、対策分析

- リスク対策の評価プロセス

- サイバーセキュリティの検証プロセス

- リスク評価の最新性を保持するためのプロセス

- サイバー攻撃、サイバー脅威および脆弱性の監視、検出、対策プロセス

- サイバー攻撃のデータ分析、インシデント対応手順の確立

【7.2.2.3.】

- サイバーセキュリティインシデント対応が、分析結果に基づく応答時間内に実施できる手順を確立し、実演すること

【7.2.2.4】

- 市場における車両監視を行うこと

- 車両データおよび車両ログから、サイバー脅威、脆弱性、サイバー攻撃を分析し、検出すること

- データ取得に関して、車の所有者または運転手のプライバシー権を尊重し、同意と保護を行うこと

【7.2.2.5】

- サプライヤーとアフターマーケットを含めて、サイバーセキュリティを担保すること

このように、自動車メーカーは、CSMSを構築し、サプライチェーン全体のセキュリティ対策を管理しなくてはなりません。サプライヤーも例外ではなく、自動車産業に関わるすべての企業が、UN-R155に則したセキュリティ対策を自社のこととして取り組むことが求められます。

CSMS実現に有効なサイバーセキュリティ対策とは?

それでは、具体的にどのような対策を行う必要があるのでしょうか?

有効な対策として、例えば、以下のような対策が考えられます。

<有効なサイバーセキュリティ対策の例>

- セキュリティインシデント対応の専門組織「CSIRT(Computer Security Incident Response Team)」の設置

- 産業用制御システムのセキュリティ標準「IEC 62443」などを活用した脅威モデリング

- Webアプリケーションのセキュリティ標準「OWASP ASVS 4.0」対応の脆弱性診断の実施

- 侵入から攻撃まで、特定シナリオに沿って攻撃を検証するペネトレーションテストの実施

- SOC(Security Operation Center)を活用し、専門家による高度な運用を実施

(例)

- 統合ログ管理ツール(SIEM)によるログの相関分析

- サイバー攻撃の分析と検出、対策

- プライバシー保護された環境下での運用

- 新たな脅威に対する対策立案

一方、こうした対策の導入にあたって、多くの企業で課題となるのが「セキュリティ対策のスキルを持つ人材が足りない」「さまざまなセキュリティ対策製品を導入しなくてはならず、運用管理が難しい」「セキュリティ対策のために増員する余裕がない」といった点です。

あらゆる脅威に備える、シーイーシーのサイバーセキュリティ対策

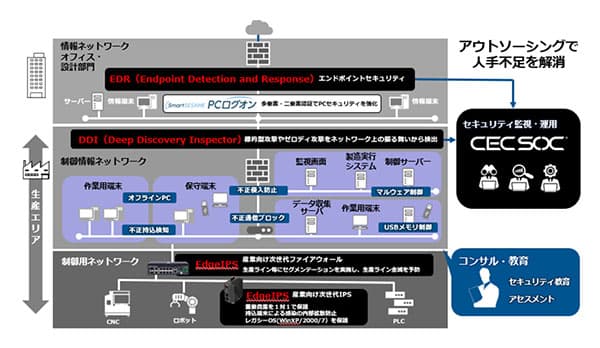

そこでご紹介したいのが、シーイーシーのサイバーセキュリティ対策ソリューションです。シーイーシーには、豊富なセキュリティ対策ソリューションがあり、生産現場からオフィス部門まで、あらゆるサイバー脅威に備えることができます。

下図は、シーイーシーのセキュリティ対策ソリューションの導入例です。

お客様のセキュリティ課題に応じて、適切なソリューションを導入することで、UN-R155に沿った高度なセキュリティを実現できます。

サイバーセキュリティ対策中でも、特に有効性が高いのが、シーイーシーによるセキュリティ運用センター「CEC SOC」の活用です。

セキュリティ運用のアウトソーシングで人手不足を解消。24時間365日で監視するCEC SOC

CEC SOCは、24時間365日体制で、お客様のシステムを監視するセキュリティ運用センターです。脅威の検知からリスクの特定・分析・対処といった一連の対応、および根本的な是正措置までを包括的に提供します。

アセスメントレポートを作成し、現在の脅威を見える化して、経験豊富なアナリストによるコンサルティングも実施。統合ログ管理ツール(SIEM)によるログの相関分析や最新のサイバー攻撃の分析と検知、ネットワーク監視製品による早期侵入検知、EDR(Endpoint Detection and Response)製品を活用したインシデントへの迅速対処などにも対応します。

高度な知識を有する専門家チームに、セキュリティ運用をまるごとアウトソーシングできるため、人材不足やスキル不足といった課題に悩むことなく、CSMSで求められるセキュリティ対策を実現できます。

今回は自動車産業のサイバーセキュリティの動向とセキュリティ対策のポイントをご紹介しました。

サイバーセキュリティ対策にお困りの方は、お気軽にシーイーシーにご相談ください。